Claves para prevenir y protegerse de un fraude digital

Tendencias28-08-2020

Aunque el concepto de seguridad informática (ciberseguridad) no es nuevo, hasta hace muy poco tiempo parecía un tema reservado para los profesionales en sistemas, informática y áreas afines. Sin embargo, (como todos sabemos) la pandemia aceleró los procesos de digitalización e impulsó exponencialmente el uso de herramientas digitales. Esto, desde luego, ha generado un mayor acceso a la información y a una cantidad de alternativas virtuales que antes no tenían la relevancia de hoy.

De acuerdo con Kaspersky, una de las compañías internacionales de seguridad informática más grandes del mundo, “Ciberseguridad es la práctica de defender los computadores, servidores, dispositivos móviles, sistemas electrónicos, redes y datos de ataques informáticos.”

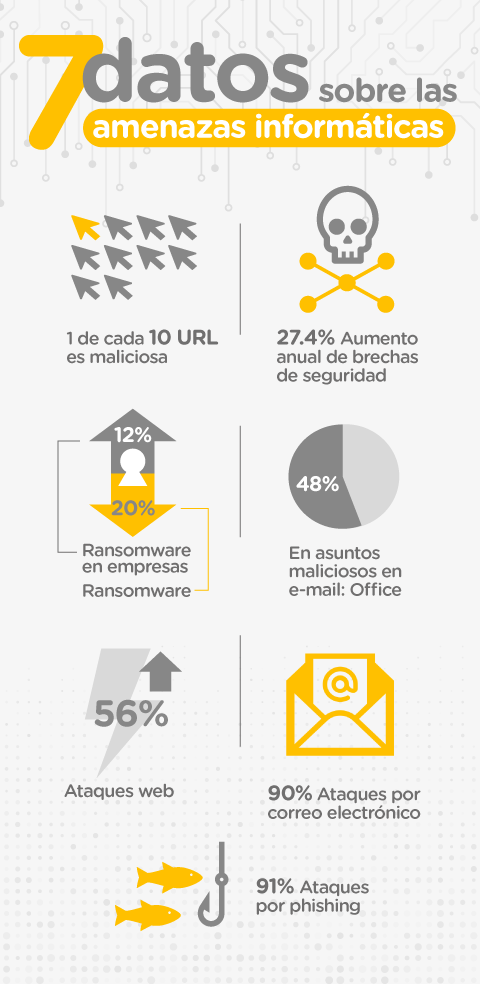

Y pese a todas las ventajas y beneficios que traen las aplicaciones y herramientas digitales, también hay una cantidad de riesgos informáticos, no solo para las organizaciones, sino también para las personas. Según el Informe sobre las amenazas para la seguridad en Internet 2019 de la compañía de seguridad informática NortonLifeLock Inc. (antes conocida como Symantec), “1 de cada 10 URL es maliciosa” y “anualmente las brechas de seguridad aumentan un 27,4% en promedio”.

Tal vez le puede interesar:

Medidas de ciberseguridad empresarial por contingencia

Tipos de amenazas cibernéticas

El objetivo de los criminales cibernéticos es claro: robar nuestra información y dinero por medio de diferentes técnicas que son cada vez más sofisticadas. Por eso, la seguridad informática es un asunto de todos, no solo de las áreas de T.I. de las compañías, sino también de las personas que hacen parte de dichas organizaciones. Es muy importante estar atentos ante este tipo de riesgos, por lo cual, le presentamos los cuatro tipos de amenazas cibernéticas más recurrentes:

Malware: es el envío de archivos maliciosos o "virus" por medio de adjuntos a través de correos electrónicos para infectar los equipos y capturar la información. Es una de las amenazas informáticas más frecuentes y en esta época de pandemia ha crecido significativamente por toda la demanda de información que tienen las personas y organizaciones.

Malware: es el envío de archivos maliciosos o "virus" por medio de adjuntos a través de correos electrónicos para infectar los equipos y capturar la información. Es una de las amenazas informáticas más frecuentes y en esta época de pandemia ha crecido significativamente por toda la demanda de información que tienen las personas y organizaciones.

Spear Phising: es una variante de phishing, en la que, mediante correos de una fuente supuestamente confiable, recolectan la información de la víctima, y luego la redirigen a un sitio web falso con malware.

Spear Phising: es una variante de phishing, en la que, mediante correos de una fuente supuestamente confiable, recolectan la información de la víctima, y luego la redirigen a un sitio web falso con malware.

Ransomware 2.0: es el secuestro de la información de la compañía; podría incluir posibles amenazas de publicar los datos que ha extraído ilegalmente de forma cifrada.

Ransomware 2.0: es el secuestro de la información de la compañía; podría incluir posibles amenazas de publicar los datos que ha extraído ilegalmente de forma cifrada.

Ingeniería social: conjunto de diversas técnicas usadas por los defraudadores para lograr obtener la información de sus víctimas y luego, usar esos datos para robar el dinero o cometer otro tipo de fraude.

Ingeniería social: conjunto de diversas técnicas usadas por los defraudadores para lograr obtener la información de sus víctimas y luego, usar esos datos para robar el dinero o cometer otro tipo de fraude.

¿Cómo protegerse desde la tecnología?

Una estrategia de protección frente a las amenazas cibernéticas debe tener el respaldo de la alta dirección de la compañía y no se resuelve solamente mejorando o implementando controles tecnológicos; aunque estos son importantes, la estrategia debe ser integral para tomar acciones no solo desde el área de tecnología, sino también desde los procesos y las personas. Aquí le contamos cómo protegerse desde cinco aristas distintas:

1. Redes

Hace referencia a los controles de protección y respuesta transversales a la organización que buscan interceptar, examinar y bloquear de ser necesarios, accesos no permitidos por posibles intentos de ataque.

- Control de correo electrónico: dado que esta es una de las vías más usadas por los delincuentes debemos fortalecer las medidas de contención y filtrado en aspectos como correo SPAM, links y anexos maliciosos y suplantación o robo de las cuentas de correo, es decir, contar con un mecanismo de protección ante un intento de robo de una cuenta.

- Control de navegación: busca dar visibilidad y control sobre qué sitios se pueden navegar desde los equipos corporativos, implementando el concepto de listas negras para bloquear sitios ya publicados como de alto riesgo y evitar así, el ingreso a páginas redireccionadas desde correo u otros sitios web.

- Firewall: puede ser corporativo, de PC o ambos; este nos permite bloquear intentos de ingreso no permitidos a la organización o al dispositivo.

2. Dispositivos

Se refiere a los mecanismos de protección implementados en las estaciones de trabajo, dispositivos como smartphones y tablets que permitan la interacción con la organización.

Controles en el sistema operativo

- Mantener actualizado el sistema operativo de los dispositivos, no solo en versión, sino también en parches de seguridad y funcionalidad.

- Definir una base de configuración del sistema operativo que permita reforzarlo para evitar ataques (ejemplo: deshabilitar protocolos o funciones de riesgo que no sean necesarias).

- Limitar el uso de usuarios administradores en equipos y el de puertos USB, pues estos pueden ser la puerta para el ingreso de un malware a la organización o fuga de información confidencial.

Antivirus

- Tener un antivirus no necesariamente evita un ataque y no tenerlo deja muy vulnerable los dispositivos.

- Se debe contar con un antivirus licenciado.

- Mantener rutinas de actualización de firmas y versiones de éste.

- Contar con complementos que ya ofrecen los nuevos antivirus como detección y bloqueo por comportamiento, protección para navegación y uso de correo entre otros.

3. Identidad

La identidad es la llave de acceso a las aplicaciones e información de la organización, por eso el robo de datos es una motivación constante para los delincuentes. Tenga en cuenta:

- Contraseñas fuertes: definir lineamientos que guíen y exijan a los usuarios que sus contraseñas sean creadas con niveles de complejidad media o alta con aspectos como longitud, caracteres especiales, mayúsculas y números. Se deben evitar palabras comunes como meses del año, nombres de personas, nombres de la compañía o áreas. Además, no se recomienda usar la misma contraseña personal para los accesos corporativos y en caso de manejar diferentes accesos, no debe repetir la misma contraseña en todos.

- Mínimos privilegios: definir claramente qué accesos se deben dar en aplicaciones e información a cada persona de la organización según su rol y responsabilidad, ni más ni menos; evitar así dar accesos innecesarios que pongan en riesgo la organización.

- Doble factor de autenticación: con el fin de robustecer el proceso de autenticación se han implementado diferentes métodos de validación adicionales al usuario y contraseña. Este segundo factor se puede implementar de diversas formas, como un mensaje de correo que debe ser aprobado, una app del celular que debe aprobar ciertas condiciones y el método más antiguo, un token que cambia una clave cada cierto tiempo.

4. Personas

En términos de ciberseguridad el eslabón más débil es el ser humano, es decir, no hay elementos que garanticen seguridad al 100% para nuestras organizaciones y llegará algún momento de verdad donde los colaboradores se enfrentarán a una decisión frente a un correo, una página web, un mensaje o pantalla de navegación e incluso una llamada, por esta razón se deben dar herramientas y definir modelos de actuación que faciliten tomar la mejor decisión minimizando el riesgo, al que pueden estar expuestos. Este riesgo puede mitigarlo de la siguiente manera:

- Formación para los empleados sobre seguridad.

- Acciones de sensibilización y concientización en seguridad.

- Medición constante del cumplimiento de las buenas prácticas en seguridad.

- Definición y divulgación de políticas, comportamientos y procedimientos de seguridad.

5. Procesos

Para garantizar la seguridad desde sus procesos, tenga en cuenta tres aspectos:

Conocimiento y autenticación del proveedor o intermediario

- ¿Es el proveedor una entidad establecida con un historial comercial verificable?

- ¿El proveedor “genuino” no está siendo suplantado?

- El proveedor me direcciona a un intermediario?

Negociación y compra

- ¿El precio/cantidad ofrecidos son razonables y están en línea con la circunstancia actual de mercado?

- ¿El proveedor ha proporcionado detalles sobre los productos, su origen, cómo se envían y la ruta?

- ¿El contrato incluye terminología inusual?

- ¿El proveedor me impone urgencia o exige un pago anticipado sustancial?

Al momento del pago

- Establezca protocolos de pago con límites y niveles de aprobación.

- Siempre confirme verbalmente instrucciones de pago a nuevos beneficiarios o cuando un proveedor establecido “cambie” la cuenta.

- Examine cuidadosamente el remitente cuando la instrucción de pago sea vía e-mail.

- Mantenerse alerta cuando el correo mencione: Urgente – Confidencial – Secreto.

- Establezca procedimientos o controles para pagos a “Nuevos beneficiarios” o pagos fuera del estándar.

- No ceda ante la presión y cuestione/sospeche en cualquier solicitud fuera de lo habitual.

Si le interesa esta información, descárguela en PDF y compártala con el área de tecnología de su compañía. Nuestro mayor interés es contribuir con la seguridad informática de su organización:

¿Te pareció útil este contenido?

Continúe leyendo

31-06-2020Tendencias

[Webinar] ¿Qué es la tormenta perfecta y cuáles son los retos que nos trae?

Vivimos en un mundo en que la tecnología avanza constantemente a pasos agigantados, un mundo donde la revolución digital permeó todo nuestro entorno y está transformando los negocios y el mercado. En simultánea, hay una toma de consciencia generalizada por parte los ciudadanos: cada vez más personas en el mundo despiertan su sensibilidad frente a la sostenibilidad ambiental, económica y social. Y como si fuera poco, llegó la pandemia. La combinación de todos esos elementos es lo que denominados la tormenta perfecta.

17-056-2017Tendencias

¿Qué tan protegida está la información de su empresa?, un experto de la Interpol nos habla de ciberseguridad

De los 47 millones de habitantes que tiene nuestro país, aproximadamente unos 25 millones tienen hoy acceso a internet. De ahí, la importancia de que en Colombia las diferentes industrias tengan la figura de “Oficial de Seguridad”, que permitan que las empresas desarrollen sistemas de seguridad acordes a sus diferentes nichos de mercado, para que la seguridad esté armonizada con las necesidades de los clientes y con expectativas que tienen los diferentes negocios.

11-06-2019Tendencias

Plataformas digitales: el mundo en manos del usuario

Alquilar un local, pedir tinta para la impresora, reportar novedades en los equipos de trabajo, revisar los balances contables, programar un servicio de transporte y hasta planear unas vacaciones al detalle -desde la compra de los tiquetes hasta reservar la cena en un restaurante al otro lado del océano- todo es posible con unos cuantos clics desde un computador o dispositivo móvil y sin costos extras, ni para el usuario, ni para el proveedor del servicio. Por el contrario, las plataformas digitales son la síntesis de la eficiencia.

Suscríbase a nuestro boletín

Capital Inteligente

- Para conocer

el acontecer económico. - Para tomar mejores

decisiones de inversión. - Para compartir

información de valor.

Lo más reciente

![[Podcast] Innovación ep.114. ¿Robo de identidad con IA?](/wcm/connect/www.bancolombia.com-26918/6b55246f-b65d-45aa-9fbe-ee75eeb4bfe5/ep-114_innovacion.jpg?MOD=AJPERES&CACHEID=ROOTWORKSPACE.Z18_K9HC1202P864E0Q30449MS3000-6b55246f-b65d-45aa-9fbe-ee75eeb4bfe5-oYcQvqR)

24-04-2024

/MigracionEmpresas/Categoria Capital Inteligente/Tendencias

[Podcast] Innovación ep.114. ¿Robo de identidad con IA?

23-04-2024

/MigracionEmpresas/Categoria Capital Inteligente/Actualidad economica y sectorial

Gas natural: un factor clave para la seguridad energética del sector eléctrico y la transición energética en Colombia

![[Podcast] Innovación ep.113. ¿Crear contenido para tu empresa con inteligencia artificial generativa?](/wcm/connect/www.bancolombia.com-26918/88659fe5-4dcd-4bc0-b4ca-58c97207cb79/innovacion-ep-113-ia-generativa.jpg?MOD=AJPERES&CACHEID=ROOTWORKSPACE.Z18_K9HC1202P864E0Q30449MS3000-88659fe5-4dcd-4bc0-b4ca-58c97207cb79-oYbwziG)

23-04-2024

/MigracionEmpresas/Categoria Capital Inteligente/Tendencias

[Podcast] Innovación ep.113. ¿Crear contenido para tu empresa con inteligencia artificial generativa?

¿No es lo que buscaba? conozca otros artículos de interés.